Гайд для чайников, таких как я, по простой настройке рутера MikroTik.

Долгое время у меня все рутилось сервером, если я там чего ухитрялся наколбасить меня начинали долбить по поводу пропавшего интернета. До кучи не было у меня Wi-Fi, а как бы надо. Да и не по феншую так поступать, поэтому было приянто решение разрутить маленьким железным рутером. Бытовые решения отпадали, хотелось надежной работы, промышленные стоят совершенно негуманных денег, поэтому взгляд упал на SOHO продукцию MikroTik. Гибкость в настройках у девайса необычайная, поэтому начнем с простого и будем потихоньку усложнять, но в рамках простых решений.

У MikroTika есть веб-морда и графическая утилита конфигурфции WinBox, один вид которых может пролоржить несколько морщин на челе настраивающего, мы воспользуемся веб-мордой однократно, что бы только добыть WinBox, который можно скачать прямо с рутера. А в самом WinBox-е будем пользоваться только парой кнопок. Настройка из терминала намного проще, чем щелканье мышкой по многочисленным меню.

Для настройки из терминала будем готовить простой текстовый файл в любимом редакторе, который в одно движение будем скармливать рутеру, некоторые секции файла не будут менятся, некоторые будем подкручивать под нужную конфигурацию. Ничего сложного.

- Подключаемся

- Безопасность

- Включаем порты, вписываем комментарии для удобства

- Настройка стороны провайдера

- Настройка со стороны LAN-а

- NAT

- Firewall Filter

- Проброс портов

- Hairpin NAT

- Wi-Fi

- Как же его обновлять?

- Ай-ай-ай, мой рутер видят враги и знают про него.Ай-ай-ай, мой рутер видят враги и знают про него.

- И в заключение

1. Подключаемся.

Тут два пути. Включаем питание и подключаем патчкорд между 2-ым портом рутера и сетевой компьютера. Удобно если компьютер получает сетевую конфигурацию автоматически по DHCP, наш рутер так же автоматически даст IP по DHCP. Открываем броузер и идем по адресу 192.168.88.1 и видим приглашение, тискаем в кнопку WinBox и скачиваем приложение с рутера.

Все, закрываем броузер, он больше не нужен.

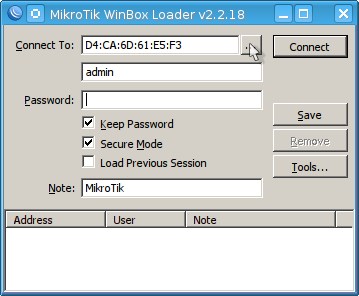

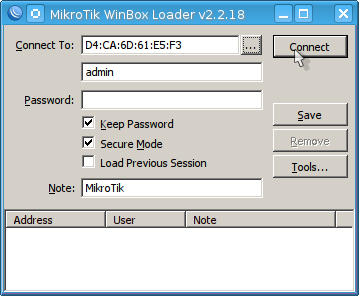

Если IP статический и(или) в другой подсети, то спокойненько скачиваем WinBox из интернета, вот тут он точно есть. Рутер подключаем или к сетвой компьютера или в ближайшей свич вторым портом, так мы будем иметь доступ в "старый" интернет и в рутер. Включаем питание и запускаем WinBox, тыркаем в кнопку с тремя точками:

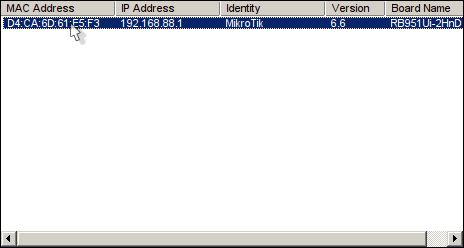

В открывшемся окне мы увидим список рутеров MikroTik в нашей сети, если их несколько или всего один, как в моем случае. Выбираем нужный и тыркаем мышкой в MAC-адрес, что бы WinBox подключался не по IP, а по MAC-у, так мы не зависим от конфигурации сети.

Нажимаем на кнопку коннект и подключаемся. Будут мелькать маленькие окошки и весело бегать прогресс бар, все это свистелки и ненужные перделки, не обращаем внимания. Дефолтный пользователь - admin, без пароля.

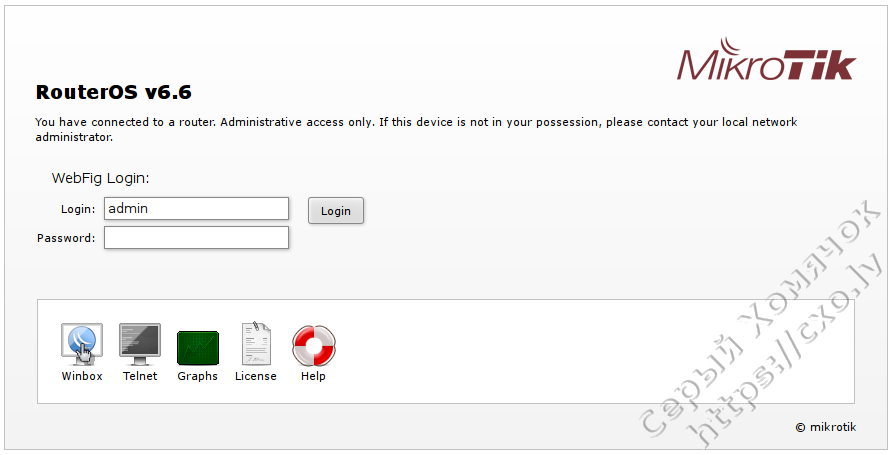

Первым делом сбрасываем конфигурацию рутера выбрав Меню-System->Reset Configuration В открывшемся окошке отмечаем чекбокс No Default Configuration и нажимаем кнопку Reset Configuration.

Все, рутер девственно чист. Бояться потери конфигурации не нужно, если захочется вернутся к исходному состоянию, то нужно точно так же сбросить конфигурацию, но не отмечать чекбокс, будет как из коробки. А если уж совсем что то испортилось и не работает, то нужно отключить питание, нажать кнопку Reset рядом с разъемом питания, подключить питание и подождать, пока не заморгает светодиод. Все, все изменения забыты и состояние - новый.

2. Безопасность.

Прежде всего нужно сделать нового пользователя с полными правами, дать новый пароль и доступ из подсети 10.10.10.0. Можно указать АйПи конкретной машины или не указывать ничего, тогда доступ будет разрешен с любого места. Так же нужно отключить дефолтного пользователя, дабы не дать супостатам нам мешать. Для этого пишем в любом редакторе вот такое:

/user

add name=_новый_пользователь_ password=_новый_пароль_ group=full address=10.10.10.0/24

disable admin

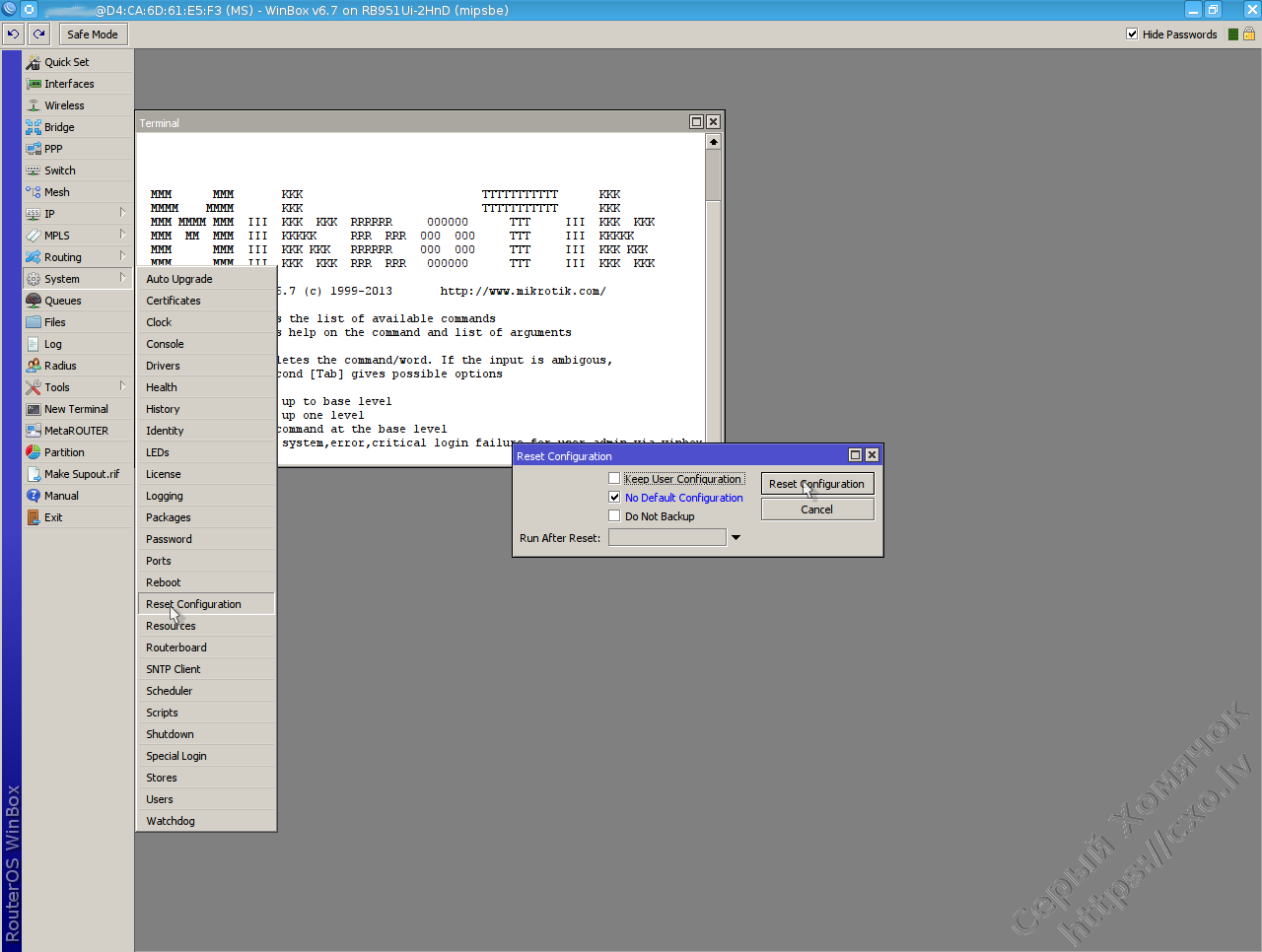

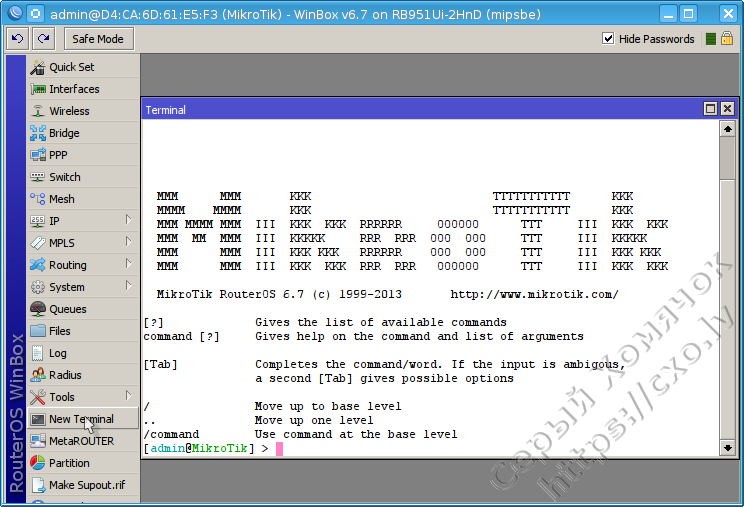

Этот текст копируем и в WinBox-е нажимаем на кнопку New Terminal. В открывшемся окне жмем правую кнопку мыши и делаем Paste. Все, пользователи изменились, результат можно увидеть пройдя по Меню->System->Users. Вообще все изменения происходят сразу и их можно наблюдать в соответсвующих окнах.

Нужно отключиться от рутера и подключиться новым пользователем.

Теперь закрываем все порты, ничего не оставляем, для простой конфигурации не нужны никакие дыры в обороне. Так же копируем из редактора и вставляем в окно терминала.

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h323 disabled=yes

set sip disabled=yes

set pptp disabled=yes

Теперь выключаем все сервисы, оставляя только WinBox для подсети 10.10.10.0.

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox address=10.10.10.0/24

set api-ssl disabled=yes

И последним штрихом запрещаем поиск рутера по MAC-адресу для всего, кроме WinBox-а на втором порту, именно в него у нас и воткнут патчкорд.

/tool

mac-server set [ find default=yes ] disabled=yes

mac-server mac-winbox set [ find default=yes ] disabled=yes

mac-server mac-winbox add interface=ether2

Все, доступ к рутеру возможен только из внутренней сетки и только WinBox-ом, остальное не будет работать. Мы же совсем не параноики, да, тупо все запретили и не будем волноваться!

Чтобы не возвращаться больше к неизменным частям скрипта сразу настроим часики и дадим имя рутеру, что бы было проще искать в сети. Эти блоком мы присвоили имя Router, установили часовой пояс и указали на два NTP-сервера - подставте свои правильные данные.

/system

identity set name=Router

clock set time-zone-name=Europe/Riga

ntp client set enabled=yes mode=unicast primary-ntp=1.1.1.1 secondary-ntp=2.2.2.2

Теперь рутер имеет свое имя, в логах будет правильное время и дата, часики идут верно. Посмотреть текущее время можно командой:

/system clock print

3. Включаем порты, вписываем комментарии для удобства.

С этого места уже могут быть варианты. Самое простое - работают два порта, первый со стороны провайдера, второй со стороны LAN-а, остальное отключено, первому порту присвоен MAC-адрес, который принимает провайдер, если привязки нет, то просто удаляем этот кусок:

/interface ethernet

set [ find default-name=ether1 ] comment=WAN mac-address=FF:10:4B:C6:4E:47

set [ find default-name=ether2 ] comment=LAN

set [ find default-name=ether3 ] disabled=yes

set [ find default-name=ether4 ] disabled=yes

set [ find default-name=ether5 ] disabled=yes

Разные модели рутеров понимают чуть разные команды, но суть остается неизменной. Если в таком виде не проходит, то стоит попробовать вот в таком виде, например:

/interface ethernet

set 0 comment=WAN mac-address=FF:10:4B:C6:4E:47

set 1 comment=LAN

set 2 disabled=yes

set 3 disabled=yes

set 4 disabled=yes

Если мы теперь откроем Меню->Interfaces, то увидим, что включено два порта и над ними появились комментарии, по которым проще разбираться что и куда.

Немножко усложним: со стороны LAN-а включим два порта и соберем из них свич.

/interface ethernet

set [ find default-name=ether1 ] comment=WAN mac-address=FF:10:4B:C6:4E:47

set [ find default-name=ether2 ] comment=LAN_MASTER

set [ find default-name=ether3 ] master-port=ether2 comment=LAN_SLAVE

set [ find default-name=ether4 ] disabled=yes

set [ find default-name=ether5 ] disabled=yes

Идея, надеюсь понятна, теперь два порта работают в свиче, а первый по прежнему смотрит в мир. Для пущей понятности подключим все порты, кроме первого в свич:

/interface ethernet

set [ find default-name=ether1 ] comment=WAN mac-address=FF:10:4B:C6:4E:47

set [ find default-name=ether2 ] comment=LAN_MASTER

set [ find default-name=ether3 ] master-port=ether2 comment=LAN_SLAVE

set [ find default-name=ether4 ] master-port=ether2 comment=LAN_SLAVE

set [ find default-name=ether5 ] master-port=ether2 comment=LAN_SLAVE

Хорошо, а если со стороны LAN-а нужно не одну сетку поднимать, а несколько? Нет ничего проще, порты включаем, но не связываем между собой, ну примерно так:

/interface ethernet

set [ find default-name=ether1 ] comment=WAN mac-address=FF:10:4B:C6:4E:47

set [ find default-name=ether2 ] comment=LAN1

set [ find default-name=ether3 ] comment=LAN2

set [ find default-name=ether4 ] comment=LAN3

set [ find default-name=ether5 ] comment=LAN4

Теперь у нас один порт смотрит в мир, а четыре независимо друг от друга могут работать каждый со своей подсетью. Можно комбинировать в любой последовательности раздельные и присоединенные к мастерпорту, ограничение одно - количество портов. Т.е. можно иметь два мастера, к которым подключено по одному слейву и еще один отдельный порт: три подсети, у двух по два порта включено свичем. Может быть так, что WAN захочеться иметь на пятом порту, там есть POE, с которого можно кормить электричеством медиаконвертер, например, почему бы нет? Вобщем, порты можно подключать произвольно, главное не напутать дальше, что и куда.

Все, с конфигурацией портов разобрались, рутер уже смотрит в мир, но у него нет АйПи.

4. Настройка стороны провайдера.

Настроим провайдерскую строну рутера. Сначала настроим со статическим АйПи. Дадим адрес и маску подсети первому порту, определим сеть, в которой он будет работать, напишем комментарий, естественно нужно подставить правильный адрес и маску провайдера:

/ip address add address=20.20.20.20/24 comment=WAN_ADDRESS interface=ether1 network=20.20.20.0

Укажем верный гейтвей провайдера:

/ip route add comment=GATEWAY distance=1 gateway=20.20.20.1

Укажем DNS-сервер или несколько, адреса пишутся через запятую, не более трех:

/ip dns set allow-remote-requests=yes servers=33.33.33.33,44.44.44.44,55.55.55.55

Все, настройка провайдерской стороны со статическим АйПи окончена, рутер уже видит мир.

Если провайдер раздает адреса по DHCP, то все, что выше не нужно, а нужно ввести всего одну команду:

/ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=ether1

Для подключения с помощью PPoE нужны всего две команды:

/interface pppoe-client add disabled=no interface=ether1 name=pppoe-out1 \

password=_пароль_ user=_юзер_ profile=pppoe-client-default use-peer-dns=yes add-default-route=yes

/ppp profile add comment="added by setup" name=pppoe-client-default

Здесь мы впервые увидели знак бекслеша - он означает лишь перенос строки, можно смело удалить и продолжить строку, используется только для читаемости, что бы длинные хвосты не вылазили за границу экрана.

По подключению DHCP и PPoE я не уверен, мне негде проверить. Может быть и не будет работать. Если я не прав, а Вы знаете как правильно, то напишите мне на почту или в форум, я дополню и исправлю.

5. Настройка со стороны LAN-а.

Сторону LAN-а со статическими адресами включить - одно движение, нужно только дать АйПи порту, сказать в какую сеть вещать, указать маску и все. Или некскольким, если подсетей несколько:

/ip address

add address=10.10.10.1/24 comment=LAN1_ADDRESS interface=ether2 network=10.10.10.0

add address=10.10.20.1/24 comment=LAN2_ADDRESS interface=ether3 network=10.10.20.0

Но с такой конфигурацией сети придется вбивать настройки сети на машинах вручную, что бы этим не заниматься прикрутим к одной подсети DHCP-сервер. Что бы его организовать нужно в первую очередь создать пул адресов, которые и будет раздавать сервер клиентам. Можно определить в пул не все адреса, а только часть - я оставил адреса со 2-го по 10-ый для железок со статичными адресами: серверы, файлопомойки, принтеры и прочее. И откусил адреса насиная с 100-го. Делайте как удобно, но помните, что первый адрес следует отдать порту рутера.

/ip pool add name=lan-pool ranges=10.10.10.11-10.10.10.99

Также нужно указать в какой сети, гейт, маску и DNS для машин-клиентов сервера.

/ip dhcp-server network add address=10.10.10.0/24 dns-server=10.10.10.1 gateway=10.10.10.1

Пул сосздан адреса есть, теперь очередь сервера:

/ip dhcp-server add address-pool=lan-pool disabled=no interface=ether2 name=lan1-dhcp

Теперь все машины, подключенные ко второму порту, будут получать конфигурацию сети от рутера автоматически.

6. NAT

Первый порт видит мир, подсеть видит компьютеры, адреса раздаются, но интернета нет. Нужно связать мир с подесетями, что бы пакеты от компьютеров уходили из рутера в мир с АйПи рутера, и приходили на АйПи рутера, но раздавались по АйПи компьютеров. Зовется это дело маскарад. Для этого нужно внести всего одну строку:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 comment=MASQUERADE

Подробностей не будет, для жаждущих - поиск в интернете. Это в два слова не описать.

Итак, интернет появился, все работает, но оставлять в таком виде - крайне опрометчиво. Все приходящие пакеты, что бы в них не было будут валить на нас без всяких преград. Нужно защитить минимально и сам рутер и LAN от всяких вредностей, поэтому плавно переходим к следующему пункту.

7. Firewall filter

Идея в том, что бы каждый приходящий пакет проверялся и если он не нравится - выбрасывался. Для этого есть простые правила, на соответствие которым каждый пакет проверяется. Происходит это так: приходящий пакет проверяется на соответствие первому правилу, если не подходит, то передается следующему правилу, и т.д до самого конца. как только находится соответствие исполяется действие, соотвествующее правилу, дальше пакет не проверяется. Т.е. нужно установить правила для входящих пакетов, все соотвествующие им пакеты принимать, а не соответствующие передавать в последнее, которое и будет их выкидывать. Вот как то так. Опять же, подробнее не будет, интересуйтесь в интернетах. Смотрим код, все там понятно, этот кусоск защитит сам рутер:

/ip firewall filter

add chain=input protocol=icmp

add chain=input comment=ESTABLISHED connection-state=established

add chain=input comment=RELATED connection-state=related

add action=drop chain=input comment=ALL_OTHER--DROP in-interface=ether1

А этот кусок защитит наши подсети, начинается он с правила, которое выкидывает кривые пакеты сразу, потом идут те, которые можно пропускать и последнее, которое выкидывает все, что не подошло ни к одному правилу:

/ip firewall filter

add action=drop chain=forward comment=DROP_INVALID connection-state=invalid

add chain=forward comment=ESTABLISHED connection-state=established

add chain=forward comment=RELATED connection-state=related

add action=drop chain=forward comment=ALL_OTHER--DROP in-interface=ether1

Еще раз обращаю внимание, правила фильтра идут сначала для входящих пакетов, заканчиваются drop, потом для проходящих насквозь пакетов начинается с drop invalid и снова заканчиваются drop. В каждой секции drop идет последним правилом. Если вы что то добавляете, то нужно обязательно сходить в Меню->IP->Firewall->Filter и проверить это! Правила в WinBox-е можно просто перетаскивать мышкой.

Для совсем нубов советую почитать что то про iptables, люди привычные к Линуксу про такие вещи даже не задумываются, оно происходит само собой.

Ну, базовую настройку на этом можно считать завершенной. Но как подключить компьютер с насосом? Поэтому рассмотрим еще один момент - проброс портов насквозь.

8. Проброс портов.

Нужно сделать так, чтобы рутер слушал порт и приходящие пакеты высылал на определенный АйПи и определенный порт. Т.е. опять нужна цепочка правил, которые будут исполняться. Например мы хотим, что бы насос заработал на машине с АйПи 10.10.10.5, помните мы когда конфигурили DHCP оставили первые десять адресов статичными? Для этого нужно написать вот такое:

/ip firewall nat

add action=dst-nat chain=dstnat comment=TorrentsTCP dst-port=51413 in-interface=ether1 \

protocol=tcp to-addresses=10.10.10.5

add action=dst-nat chain=dstnat comment=TorrentsUDP dst-port=51413 in-interface=ether1 \

protocol=udp to-addresses=10.10.10.5

Даже не буду пытаться рассказать про что это. Поищите в интернетах про построутинг и прероутинг. Отмечу лишь то, что в адресе назначения мы не указали порт, что означает транслировать в тот же порт, и пробросили два порта, и UDP и TCP. Если нужно транслировать в другой порт, то запись приобретет вот такой вид:

/ip firewall nat

add action=dst-nat chain=dstnat comment=TorrentsTCP dst-port=51413 in-interface=ether1 \

protocol=tcp to-addresses=10.10.10.5 to-ports=999

Надеюсь, что все тут понятно, по аналогии можно ловить любой порт на входе и передавать в любой адрес на выход. Если немножко почитать про ЭТО, то можно мутить все, что пожелает душа, не факт, что оно будет выглядеть так же, ниже я прокину порт другой записью, но делать она будет ровно то же, просто больше текста.

Ну, вот, что то мы прокинули, а оно не работает! И правильно, потому что фильтр рубит эти пакеты еще на входе и в NAT, они не поступают. Нужно добавить в фильтр правила, разрешающие пакеты на нужный порт, показываю на примере сразу двух портов, которые мы только что почти пробросили и со всем прочим, что должо быть в фильтре. Добавленное для проброски порта - болдом:

/ip firewall filter

add chain=input protocol=icmp

add chain=input comment=ESTABLISHED connection-state=established

add chain=input comment=RELATED connection-state=related

add action=drop chain=input comment=ALL_OTHER--DROP in-interface=ether1

add action=drop chain=forward comment=DROP_INVALID connection-state=invalid

add chain=forward comment=ESTABLISHED connection-state=established

add chain=forward comment=RELATED connection-state=related

add chain=forward comment=TorrentsTCP dst-address=10.10.10.2 dst-port=51413 \

in-interface=ether1 protocol=tcp

add chain=forward comment=TorrentsUDP dst-address=10.10.10.2 dst-port=51413 \

in-interface=ether1 protocol=udp

add action=drop chain=forward comment=ALL_OTHER--DROP in-interface=ether1

Вот теперь все будет работать. Для закрепления понимания: нужно в фильтре разрешить, а в НАТ-е направить по нужному адресу и все будет хорошо. Особое внимание нужно обратить на то, что в фильте нужно указывать указывать конечный порт, в случае когда НАТ транслирует не в тот же порт, а в другой. Т.е. если в НАТ-е у нас ловится порт, условно 8081 и перенаправляется на адрес 10.0.0.3 и порт 80, то в фильтре мы должны указать, что пропускаются пакеты на машину 10.0.0.3 и порт 80. С этим у некоторых бывает путаница и не работает.

Ну и последнее, про проброс портов, но довольно трудно пониманимое: если у нас в LAN-е какая то служба и проброшен порт, то мы не можем обратиться к ней по доменному имени, только с указанием конкретного АйПи. К примеру если у нас внутри сети есть веб-сервер, на котором есть виртуальные хосты, то все будет прекрасно работать снаружи, но совершенно не будет работать изнутри. Так же и с почтой и много еще с чем. Беда! Будем решать.

9. Hairpin NAT.

Попробуем пробросить 80 порт, да так, что бы сервер был виден изнутри сети и снаружи. Опять не будет объяснений, но будет ссылка - вот тут толково все рассказано на буржуйском языке, да еще с картинками. Суть в том, что мы должны дважды перенаправлять пакеты, как входящие, так и исходящие сначала фильтр - болдом про веб-порт:

/ip firewall filter

add chain=input protocol=icmp

add chain=input comment=ESTABLISHED connection-state=established

add chain=input comment=RELATED connection-state=related

add action=drop chain=input comment=ALL_OTHER--DROP in-interface=ether1

add action=drop chain=forward comment=DROP_INVALID connection-state=invalid

add chain=forward comment=ESTABLISHED connection-state=established

add chain=forward comment=RELATED connection-state=related

add chain=forward comment=TorrentsTCP dst-address=10.10.10.5 dst-port=51413 in-interface=ether1 protocol=tcp

add chain=forward comment=TorrentsUDP dst-address=10.10.10.5 dst-port=51413 in-interface=ether1 protocol=udp

add chain=forward comment=HTTP dst-address=10.10.10.2 dst-port=80 in-interface=ether1 protocol=tcp

add action=drop chain=forward comment=ALL_OTHER--DROP in-interface=ether1

Теперь NAT, как я и обещал я немного изменю правило, которое пробрасывает 80 порт на машину с адресом 10.10.0.2, сравните с тем, как проброшены порты насоса. Суть та же, но строка то длиннее! У меня клавиатура быстрее износится! Смеюсь! На самом деле верно и то и то, кому что больше нравится, кому что понятнее. Ну и второе, правило, которое перенаправляет пакеты уже по локальной сети, адрес провайдера 20.20.20.20:

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1 comment=MASQUERADE

add action=dst-nat chain=dstnat comment=TorrentsTCP dst-port=51413 in-interface=ether1 \

protocol=tcp to-addresses=10.10.10.5

add action=dst-nat chain=dstnat comment=TorrentsUDP dst-port=51413 in-interface=ether1 \

protocol=udp to-addresses=10.10.10.5

add action=dst-nat chain=dstnat comment=HTTP dst-address=20.20.20.20 dst-port=80 \

protocol=tcp to-addresses=10.10.10.2

add action=masquerade chain=srcnat comment=HTTP_LOCAL dst-address=10.0.0.2 dst-port=80 \

out-interface=ether2 protocol=tcp src-address=10.10.10.0/24 to-addresses=10.10.10.2

10.Wi-Fi.

Если рутер поновее/покруче, то он несет на борту радиомодуль. Включим и поконфигурим. Для начала самое простое - прикрутим вайрлесс отдельной сетью. Для Wi-Fi уж точно нужен DHCP-сервер, без него будет совсем тоскливо. Сделаем отдельный DHCP-сервер, как было уже показано выше:

/ip pool add name=wifi-pool ranges=192.168.0.11-192.168.0.99

/ip dhcp-server network add address=192.168.0.0/24 dns-server=192.168.0.1 gateway=192.168.0.1

/ip dhcp-server add address-pool=wifi-pool disabled=no interface=wlan1 name=wifi-dhcp

Теперь сосздадим профиль, в котором укажем пароль для Wi-Fi:

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk \

eap-methods="" mode=dynamic-keys wpa-pre-shared-key=_пароль_fi-fi_ wpa2-pre-shared-key=_пароль_vi-fi_

Ничего сложного мы не делали, единственное, что отключен tkip - врядли еще есть в живых такой старый девайс. И теперь запустим радиомодуль:

/interface wireless

set [ find default-name=wlan1 ] adaptive-noise-immunity=ap-and-client-mode band=2ghz-b/g/n \

channel-width=20/40mhz-ht-above country=latvia disabled=no distance=indoors frequency=2422 \

l2mtu=2290 mode=ap-bridge periodic-calibration=enabled ssid=_имя_wi-fi_ tx-power=15 \

tx-power-mode=all-rates-fixed wireless-protocol=802.11 wmm-support=enabled

Тут уже не все так просто, будем разбираться по порядку, совсем понятное - пропущу. Adaptive Noise Immunity: этот параметр позволяет чипу 802.11, отфильтровывать шумы, ну как пример отражённый сигнал самой точки доступа. band=2ghz-b/g/n: выбор стандартов, на которых будет работать. Если нет старья, то имеет смысл band=2ghz-onlyn. channel-width=20/40mhz-ht-above: ширина канала. Общее правило такое - чем шире, тем быстрее, чем сильнее засран эфир - тем уже. country=latvia: указываем страну проживания, можно и не делать, но так точно ничего не нарушим. distance=indoors: этот параметр устанавливает расстояние для клиентов. frequency=2422: канал. Об это мбудет чуть ниже. periodic-calibration=enabled: автоподстройка частоты. tx-power=15: мощность передатчика. Пользы от высокой мощности - никакой! Просто поверьте на слово: чем меньше - тем лучше, в разумных переделах. Реально рабочие числа от 14-15 и до 17-18. 17 - это примерно 0.1 W в антенну, а максимальное 25 - 1 W. wmm-support=enabled: если клиентов не много и они разумные, то включить, если нет, то выключить: один клиент мультикастом может сожрать весь канал, и все закурят!

Советуюю почитать что то про беспроводную связь, потыркать по менюшке Wireless и настроить под себя.

Теперь важное: выбор канала: посмотрите где меньше мусора и садитесь туда:

/interface wireless spectral-history wlan1 range=2412-2472

На самом деле лучше посмотреть с помощью какого нибудь специального софта, наверное.

Теперь попробуем сделать так, что бы наш беспроводной интерфейс работал в одной подсети с LAN-ом. Для этого объеденим Wi-Fi и подсеть мостом, a DHCP-сервер подключим не к подсети, а к мосту. Вообще, все, что мы делали для порта подсети применим к мосту, т.е. всесто ether2 подставляем bridge1. Итак, делаем мост и добавляем туда порты подсети, которая будет связана с Wi-Fi и сам радиомодуль:

/interface bridge add name=bridge1

/interface bridge port

add bridge=bridge1 interface=ether2

add bridge=bridge1 interface=wlan1

В мост можно подключить не один порт, а нескольколько, можно собрать мост без вйрлесса - суть не меняется. Но если это физические порты, которые собраны мостом, то они будут кушать процессор, а связка слйевов к мастеру - решение на уровне железа, оно предпочтительнее, как я понял.

И теперь делаем все, что мы делали выше для проводной сети, но теперь в качестве интрефейса будет не физический, например ether1или wlan, а мост, который мы уже сделали. Как пример будет конфигурация из двух подсетей, ко второй примотан Wi-Fi и обе подсети с DHCP.

/ip address

add address=10.10.10.1/24 comment=LAN1_ADDRESS interface=ether2 network=10.10.10.0

add address=10.10.20.1/24 comment=LAN2_ADDRESS interface=bridge1 network=10.10.20.0

/ip pool

add name=lan1-pool ranges=10.10.10.11-10.10.10.255

add name=lan2-pool ranges=10.10.20.11-10.10.20.255

/ip dhcp-server network

add address=10.10.10.0/24 dns-server=10.10.10.1 gateway=10.10.10.1

add address=10.10.20.0/24 dns-server=10.10.20.1 gateway=10.10.20.1

/ip dhcp-server

add address-pool=lan1-pool disabled=no interface=ether2 name=lan1-dhcp

add address-pool=lan2-pool disabled=no interface=bridge1 name=lan2-dhcp

Вот в таком виде проводная и беспроводная сети будут одним целым.

11. Как же его обновлять?

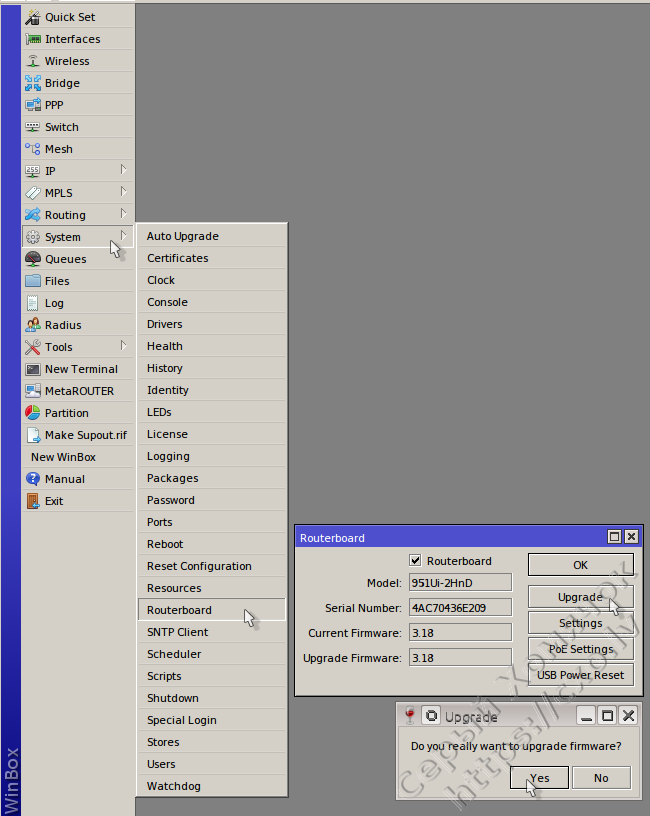

В почту многократно поступил вопрос, попробую коротко ответить. Обновляется как прошивка, так и софт. Руками делать ничего не надо, заходим на рутер WinBox-ом, и идем в меню по адресу System->Routerboard и нажать на кнопку Upgrade, все, тискаем Yes, перезагружаем - фирмварь обновилась.

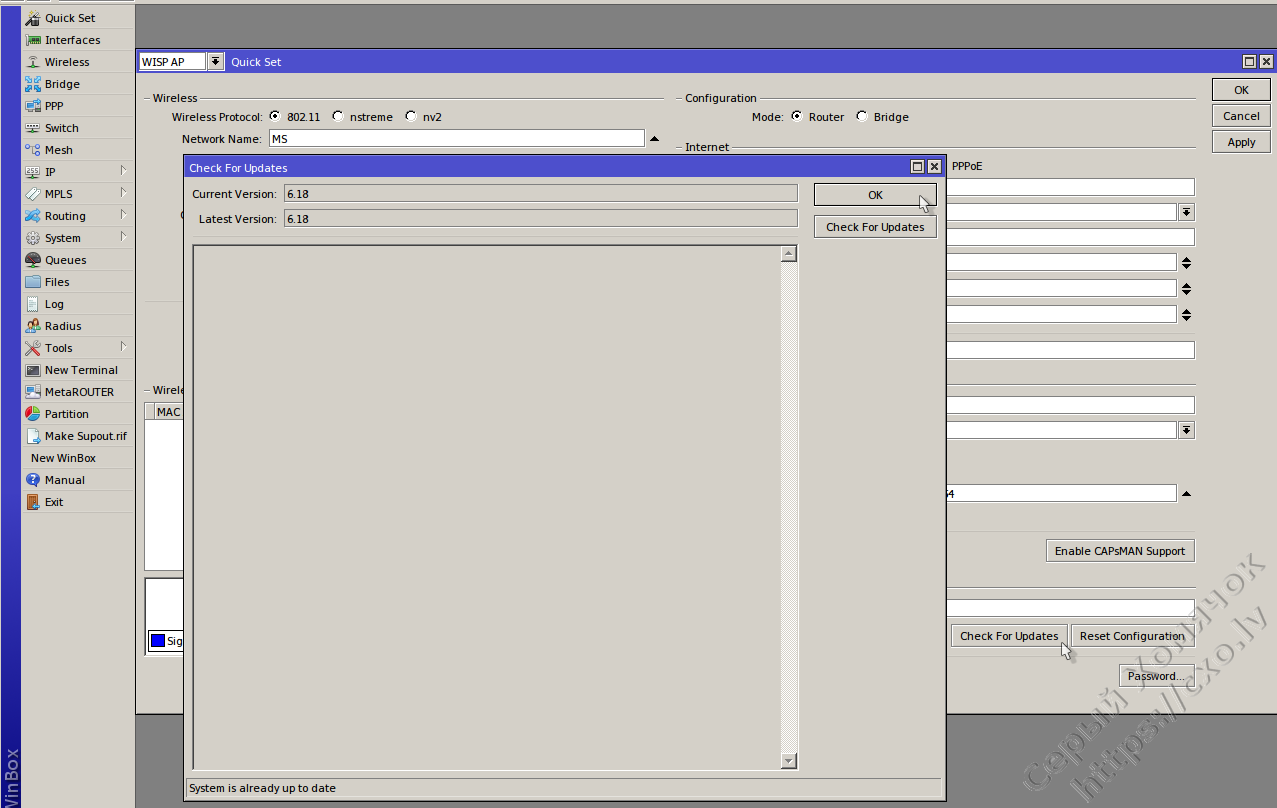

Обновить софт так же просто: нажимаем самую верхнюю кнопку Quick Set и смотрим снизу справа Chech For Updates. У меня все было в актуальном состоянии, так что процесса обновления я не смог запечатлеть. Не забывайте перезагружать рутер после таких манипуляций.

Да, у меня старинный WinBox 2.18 не стал заходить в свежий рутер, я даже как то запаниковал, что придется брать жопу в горсть и ехать, но оказалось, что нужно просто скачать свежий, оказывается уже есть 3.0.

12. Ай-ай-ай, мой рутер видят враги и знают про него.

Чтобы утилита Winbox автоматически находила в сети маршрутизаторы MikroTik, в оборудовании используется специальный протокол MNDP (Neighbor Discovery Protocol), облегчающий конфигурирование и управление сетью. С его помощью роутеры MikroTik получают информацию друг о друге и могут выполнить автоматическую настройку некоторых функций. Однако протокол MNDP передает информацию о версии операционной системы и функции, которые включены в роутере. В целях безопасности, можно отключить этот протокол:

/ip neighbor discovery set bridge1 discover=no

/ip neighbor discovery set ether1 discover=no

/ip neighbor discovery set ether2 discover=no

/ip neighbor discovery set ether3 discover=no

/ip neighbor discovery set ether4 discover=no

/ip neighbor discovery set ether5 discover=no

/ip neighbor discovery set wlan1 discover=no

Чтобы оставить возможность заходить по МАС-у просто можно в винбоксе добавить не по хосту, а по МАС-у, и все дела.

Откуда я знаю имена интерфейсов? Ну я же сам их именовал, а во вторых можно пойти в меню interfaces и просто посмотреть. Хотя это уже паранойя, да!

13. И в заключение.

Забрать текущую конфигурацию из рутера можно командой /export compact. На разных рутерах могут быть небольшие нюансы, где то что то может быть не включено по умолчанию. Не стесняйтесь эксперементировать, отлаженные куски складывайте в один файл, снизу пристегивайте следующие секции, порядок ввода команд не имеет значения. Если что то не идет не стесняйтесь поклацать по меню, найти что и где не работает, а потом вывести рабочую конфигурацию в терминале и скопировать в файл. Потом этот файл можно коверкать и заливать снова. Смотрите как прошло, если в файле есть ошибки синтаксиса, то MikroTik их услужливо подсветит бардовыми метками. Нужно быть внимательным при скармливании файла если меняется Ай-Пи или МАС того порта, через который заливается конфигурация, если отключается доступ по МАС-у или Ай-Пи, чего там успеет зайти в роутер, а что не успеет до изменения адреса - никто не знает. Такие вещи лучше оставлять на последнюю строку. Или, если изменяется только Ай-Пи, то подключаться по МАС-у и наоборот.

Могут быть чудеса с работой сервисов, к примеру того же ФТП, может быть придется поковырять что то в файроволле, может быть поможет включение хелпера ФТП:

/ip service

set telnet disabled=yes

set ftp disabled=no

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox address=10.10.10.0/24

set api-ssl disabled=yes

Смелее и все получится!

Что осталось за кадром. Обновите прошивку и операционку рутера, потихоньку баги чистят, они есть. К примеру HarpinNAT перестал работать нормально в 6.0 RuterOS, теперь пофиксили. Обновляет он сам себя без проблем, только не выключайте питание.

Еще Микротик умеет тестировать кабели и показывать на каком расстоянии обрыв или короткое замыкание, нужно всего лишь ввести в терминале команду: /interface ethernet cable-test ether4

Ну и напоследок инструкция на русском языке от производителя, может очень помочь.

Если кто то знает как примотать к Микротику Трансмишн - доложить мне немедленно в любой форме. Пожалуйста!